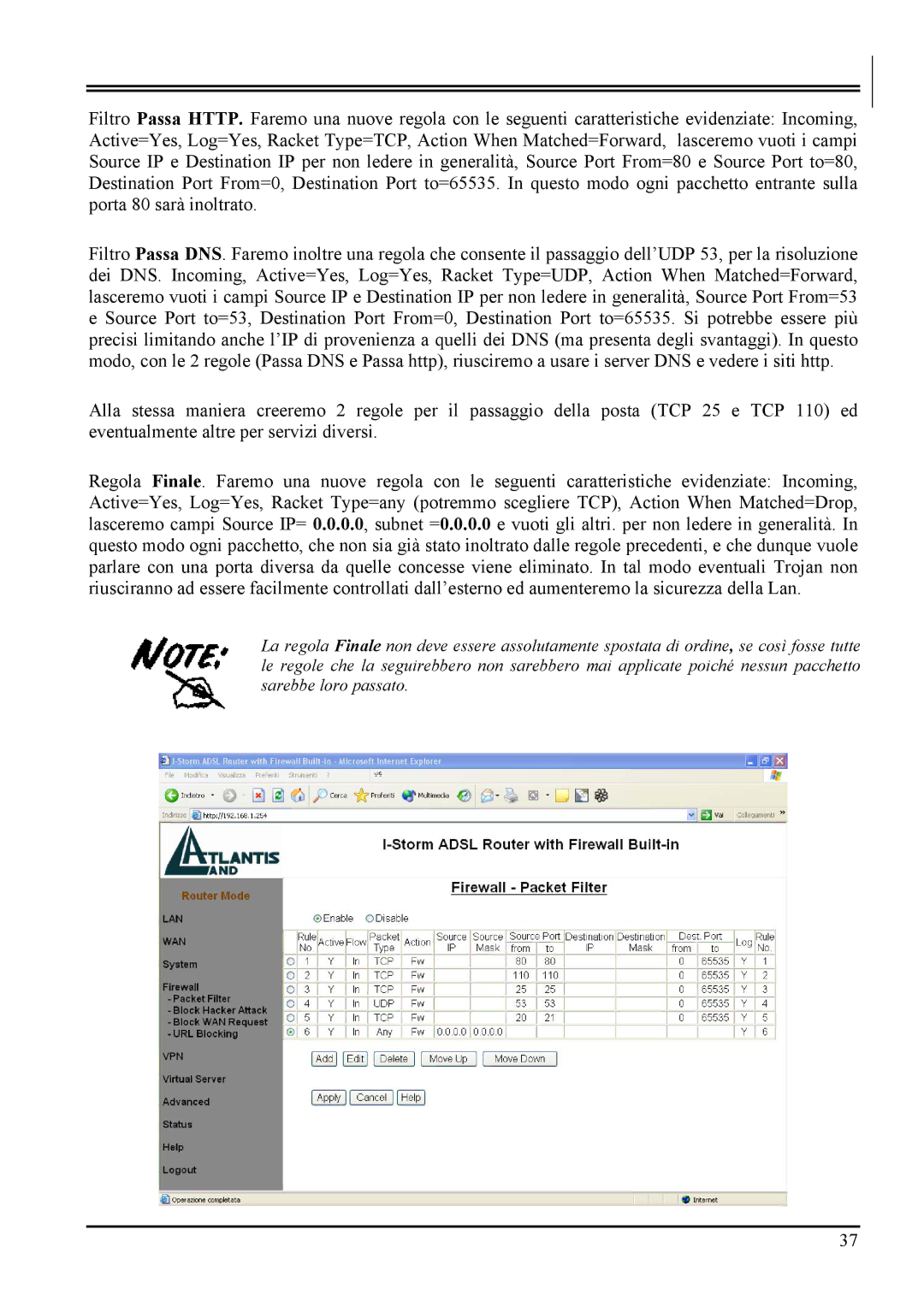

Filtro Passa HTTP. Faremo una nuove regola con le seguenti caratteristiche evidenziate: Incoming, Active=Yes, Log=Yes, Racket Type=TCP, Action When Matched=Forward, lasceremo vuoti i campi Source IP e Destination IP per non ledere in generalità, Source Port From=80 e Source Port to=80, Destination Port From=0, Destination Port to=65535. In questo modo ogni pacchetto entrante sulla porta 80 sarà inoltrato.

Filtro Passa DNS. Faremo inoltre una regola che consente il passaggio dell’UDP 53, per la risoluzione dei DNS. Incoming, Active=Yes, Log=Yes, Racket Type=UDP, Action When Matched=Forward, lasceremo vuoti i campi Source IP e Destination IP per non ledere in generalità, Source Port From=53 e Source Port to=53, Destination Port From=0, Destination Port to=65535. Si potrebbe essere più precisi limitando anche l’IP di provenienza a quelli dei DNS (ma presenta degli svantaggi). In questo modo, con le 2 regole (Passa DNS e Passa http), riusciremo a usare i server DNS e vedere i siti http.

Alla stessa maniera creeremo 2 regole per il passaggio della posta (TCP 25 e TCP 110) ed eventualmente altre per servizi diversi.

Regola Finale. Faremo una nuove regola con le seguenti caratteristiche evidenziate: Incoming, Active=Yes, Log=Yes, Racket Type=any (potremmo scegliere TCP), Action When Matched=Drop, lasceremo campi Source IP= 0.0.0.0, subnet =0.0.0.0 e vuoti gli altri. per non ledere in generalità. In questo modo ogni pacchetto, che non sia già stato inoltrato dalle regole precedenti, e che dunque vuole parlare con una porta diversa da quelle concesse viene eliminato. In tal modo eventuali Trojan non riusciranno ad essere facilmente controllati dall’esterno ed aumenteremo la sicurezza della Lan.

La regola Finale non deve essere assolutamente spostata di ordine, se così fosse tutte le regole che la seguirebbero non sarebbero mai applicate poiché nessun pacchetto sarebbe loro passato.

37