Verwenden des Dienstprogramms für kabellose Netzwerke von Belkin

Wireless Protected Access (WPA) ist der neue |

|

| 1 | |||||

|

|

|

| |||||

|

|

|

| |||||

Sicherheitsstandard für kabellose Netzwerke. Nicht alle kabellosen | 2 | |||||||

Karten oder Adapter unterstützen diese Technologie. Überprüfen Sie | ||||||||

im Benutzerhandbuch, ob Ihr kabelloser Adapter WPA unterstützt. |

|

|

| |||||

|

|

| ||||||

Bei WPA wird kein Hexadezimalschlüssel verwendet, sondern eine | 3 | |||||||

Kennfolge (Passphrase), die man sich besser merken kann. |

|

| ||||||

Der folgende Abschnitt richtet sich speziell an Benutzer, die Ihr | 4 | |||||||

Netzwerk privat oder in einem kleinen Unternehmen nutzen. Sie finden | ||||||||

darin Anweisungen, wie Sie die Sicherheit Ihres kabellosen Netzwerks | 5 | |||||||

optimieren können. |

|

|

|

| ||||

|

|

|

|

|

| |||

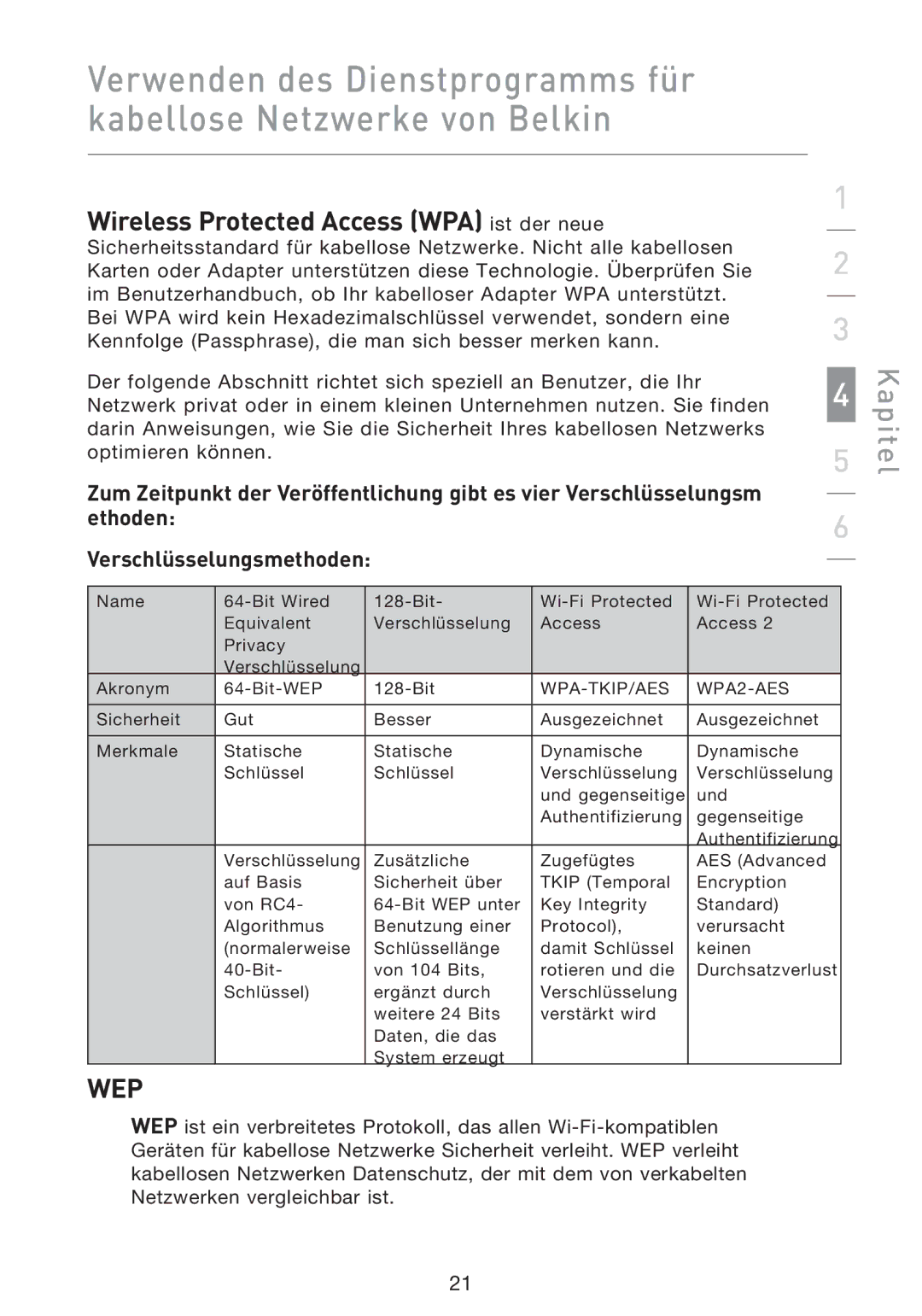

Zum Zeitpunkt der Veröffentlichung gibt es vier Verschlüsselungsm |

|

|

| |||||

|

|

| ||||||

ethoden: |

|

|

|

|

|

| 6 | |

Verschlüsselungsmethoden: |

|

|

|

| ||||

|

|

|

|

|

| |||

|

|

|

|

|

| |||

|

|

|

|

|

|

|

| |

Name |

|

|

| |||||

| Equivalent |

| Verschlüsselung | Access | Access 2 |

|

| |

| Privacy |

|

|

|

|

|

|

|

| Verschlüsselung |

|

|

|

|

|

|

|

Akronym |

|

|

|

| ||||

|

|

|

|

|

|

|

| |

Sicherheit | Gut |

| Besser | Ausgezeichnet | Ausgezeichnet |

|

| |

|

|

|

|

|

|

|

| |

Merkmale | Statische |

| Statische | Dynamische | Dynamische |

|

| |

| Schlüssel |

| Schlüssel | Verschlüsselung | Verschlüsselung |

| ||

|

|

|

| und gegenseitige | und |

|

| |

|

|

|

| Authentifizierung | gegenseitige |

|

| |

|

|

|

|

| Authentifizierung |

| ||

| Verschlüsselung |

| Zusätzliche | Zugefügtes | AES (Advanced |

|

| |

| auf Basis |

| Sicherheit über | TKIP (Temporal | Encryption |

|

| |

| von RC4- |

| Key Integrity | Standard) |

|

| ||

| Algorithmus |

| Benutzung einer | Protocol), | verursacht |

|

| |

| (normalerweise |

| Schlüssellänge | damit Schlüssel | keinen |

|

| |

|

| von 104 Bits, | rotieren und die | Durchsatzverlust |

| |||

| Schlüssel) |

| ergänzt durch | Verschlüsselung |

|

|

|

|

|

|

| weitere 24 Bits | verstärkt wird |

|

|

|

|

|

|

| Daten, die das |

|

|

|

|

|

|

|

| System erzeugt |

|

|

|

|

|

WEP |

|

|

|

|

|

|

|

|

WEP ist ein verbreitetes Protokoll, das allen

Kapitel

21