Come usare il programma di utilità di rete

Wireless Protected Access (WPA) è il nuovo standard di protezione

wireless. Tuttavia, non tutte le schede e gli adattatori wireless supportano questa tecnologia. Controllare nel manuale del proprio adattatore wireless per verificare se supporta la funzione WPA. Al posto di una chiave esadecimale, la protezione WPA utilizza soltanto frasi di accesso che sono molto più facili da ricordare.

La seguente sezione, destinata all’uso in casa, negli uffici domestici o di piccole dimensioni, presenta diversi modi per potenziare al massimo la protezione della rete wireless.

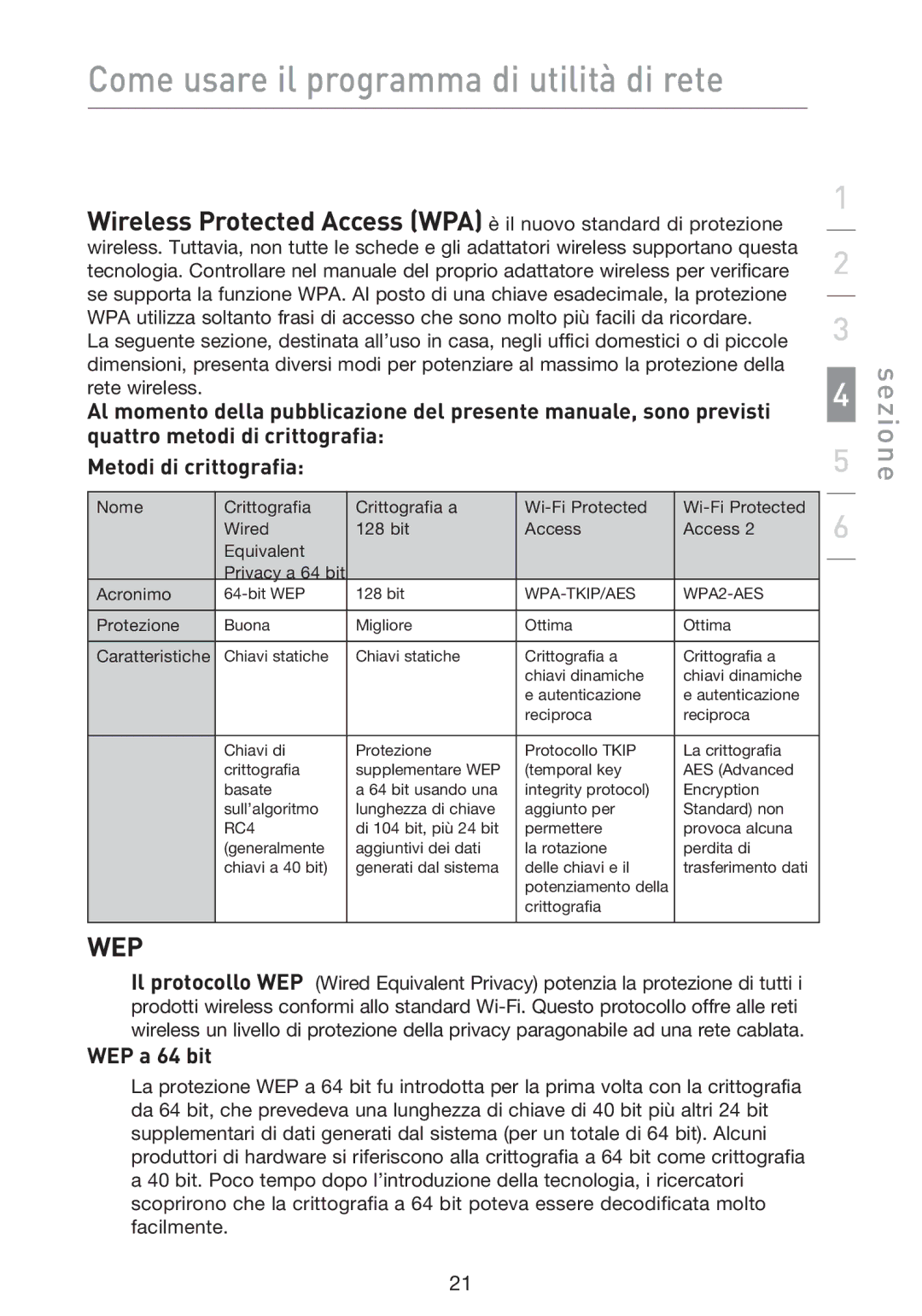

Al momento della pubblicazione del presente manuale, sono previsti quattro metodi di crittografia:

Metodi di crittografia:

Nome | Crittografia | Crittografia a | ||

| Wired | 128 bit | Access | Access 2 |

| Equivalent |

|

|

|

| Privacy a 64 bit |

|

|

|

Acronimo | 128 bit |

| ||

|

|

|

|

|

Protezione | Buona | Migliore | Ottima | Ottima |

|

|

|

|

|

Caratteristiche | Chiavi statiche | Chiavi statiche | Crittografia a | Crittografia a |

|

|

| chiavi dinamiche | chiavi dinamiche |

|

|

| e autenticazione | e autenticazione |

|

|

| reciproca | reciproca |

|

|

|

|

|

| Chiavi di | Protezione | Protocollo TKIP | La crittografia |

| crittografia | supplementare WEP | (temporal key | AES (Advanced |

| basate | a 64 bit usando una | integrity protocol) | Encryption |

| sull’algoritmo | lunghezza di chiave | aggiunto per | Standard) non |

| RC4 | di 104 bit, più 24 bit | permettere | provoca alcuna |

| (generalmente | aggiuntivi dei dati | la rotazione | perdita di |

| chiavi a 40 bit) | generati dal sistema | delle chiavi e il | trasferimento dati |

|

|

| potenziamento della |

|

|

|

| crittografia |

|

|

|

|

|

|

WEP

Il protocollo WEP (Wired Equivalent Privacy) potenzia la protezione di tutti i prodotti wireless conformi allo standard

WEP a 64 bit

La protezione WEP a 64 bit fu introdotta per la prima volta con la crittografia da 64 bit, che prevedeva una lunghezza di chiave di 40 bit più altri 24 bit supplementari di dati generati dal sistema (per un totale di 64 bit). Alcuni produttori di hardware si riferiscono alla crittografia a 64 bit come crittografia a 40 bit. Poco tempo dopo l’introduzione della tecnologia, i ricercatori scoprirono che la crittografia a 64 bit poteva essere decodificata molto facilmente.

1

2

3

4

5

6

sezione

21