Utilización de la utilidad de red inalámbrica de Belkin

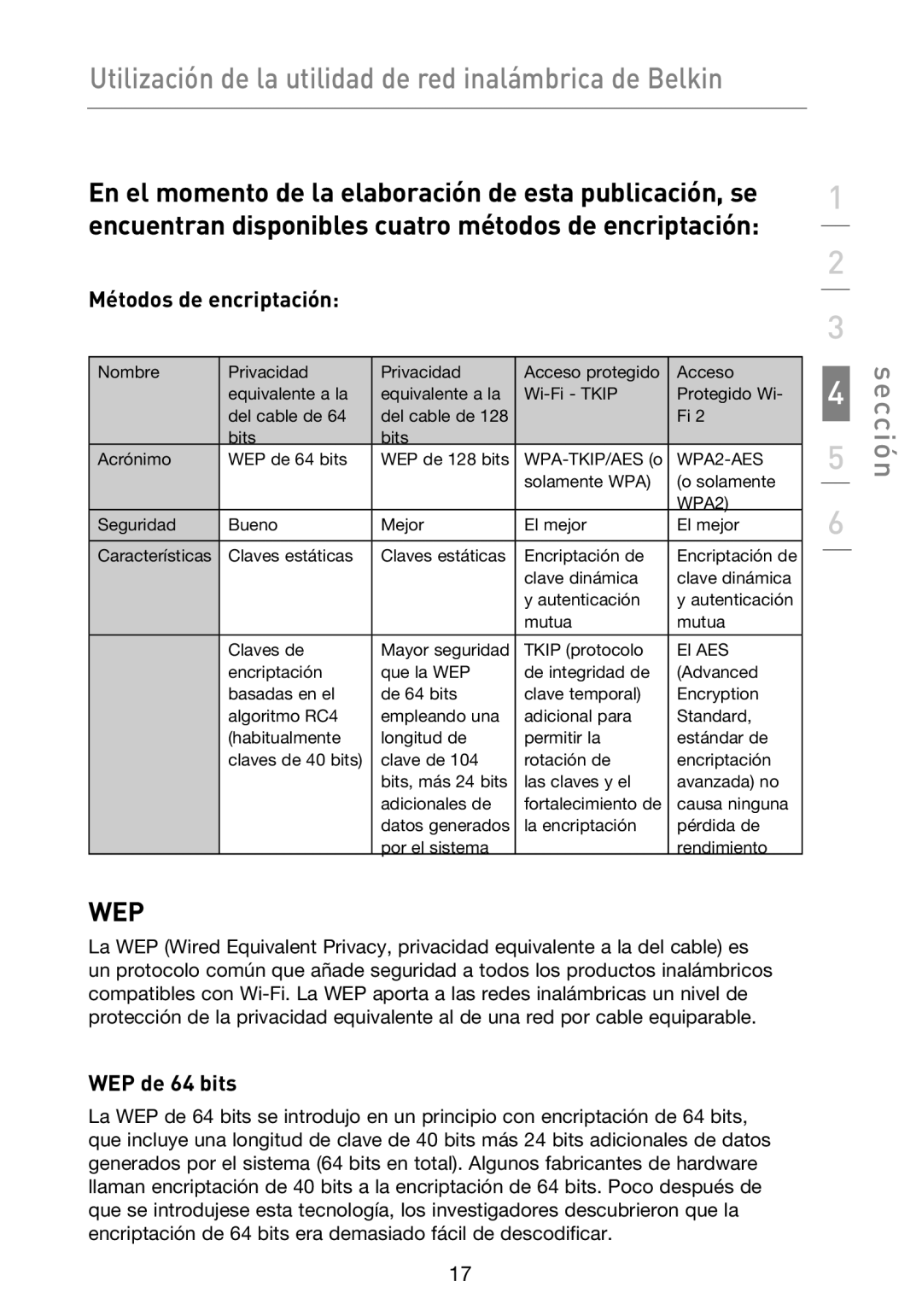

En el momento de la elaboración de esta publicación, se encuentran disponibles cuatro métodos de encriptación:

Métodos de encriptación:

Nombre | Privacidad | Privacidad | Acceso protegido | Acceso |

| equivalente a la | equivalente a la | Protegido Wi- | |

| del cable de 64 | del cable de 128 |

| Fi 2 |

| bits | bits |

|

|

Acrónimo | WEP de 64 bits | WEP de 128 bits | ||

|

|

| solamente WPA) | (o solamente |

|

|

|

| WPA2) |

Seguridad | Bueno | Mejor | El mejor | El mejor |

|

|

|

|

|

Características | Claves estáticas | Claves estáticas | Encriptación de | Encriptación de |

|

|

| clave dinámica | clave dinámica |

|

|

| y autenticación | y autenticación |

|

|

| mutua | mutua |

|

|

|

|

|

| Claves de | Mayor seguridad | TKIP (protocolo | El AES |

| encriptación | que la WEP | de integridad de | (Advanced |

| basadas en el | de 64 bits | clave temporal) | Encryption |

| algoritmo RC4 | empleando una | adicional para | Standard, |

| (habitualmente | longitud de | permitir la | estándar de |

| claves de 40 bits) | clave de 104 | rotación de | encriptación |

|

| bits, más 24 bits | las claves y el | avanzada) no |

|

| adicionales de | fortalecimiento de | causa ninguna |

|

| datos generados | la encriptación | pérdida de |

|

| por el sistema |

| rendimiento |

WEP

La WEP (Wired Equivalent Privacy, privacidad equivalente a la del cable) es un protocolo común que añade seguridad a todos los productos inalámbricos compatibles con

WEP de 64 bits

La WEP de 64 bits se introdujo en un principio con encriptación de 64 bits, que incluye una longitud de clave de 40 bits más 24 bits adicionales de datos generados por el sistema (64 bits en total). Algunos fabricantes de hardware llaman encriptación de 40 bits a la encriptación de 64 bits. Poco después de que se introdujese esta tecnología, los investigadores descubrieron que la encriptación de 64 bits era demasiado fácil de descodificar.

1

2

3

4

5

6

sección

17