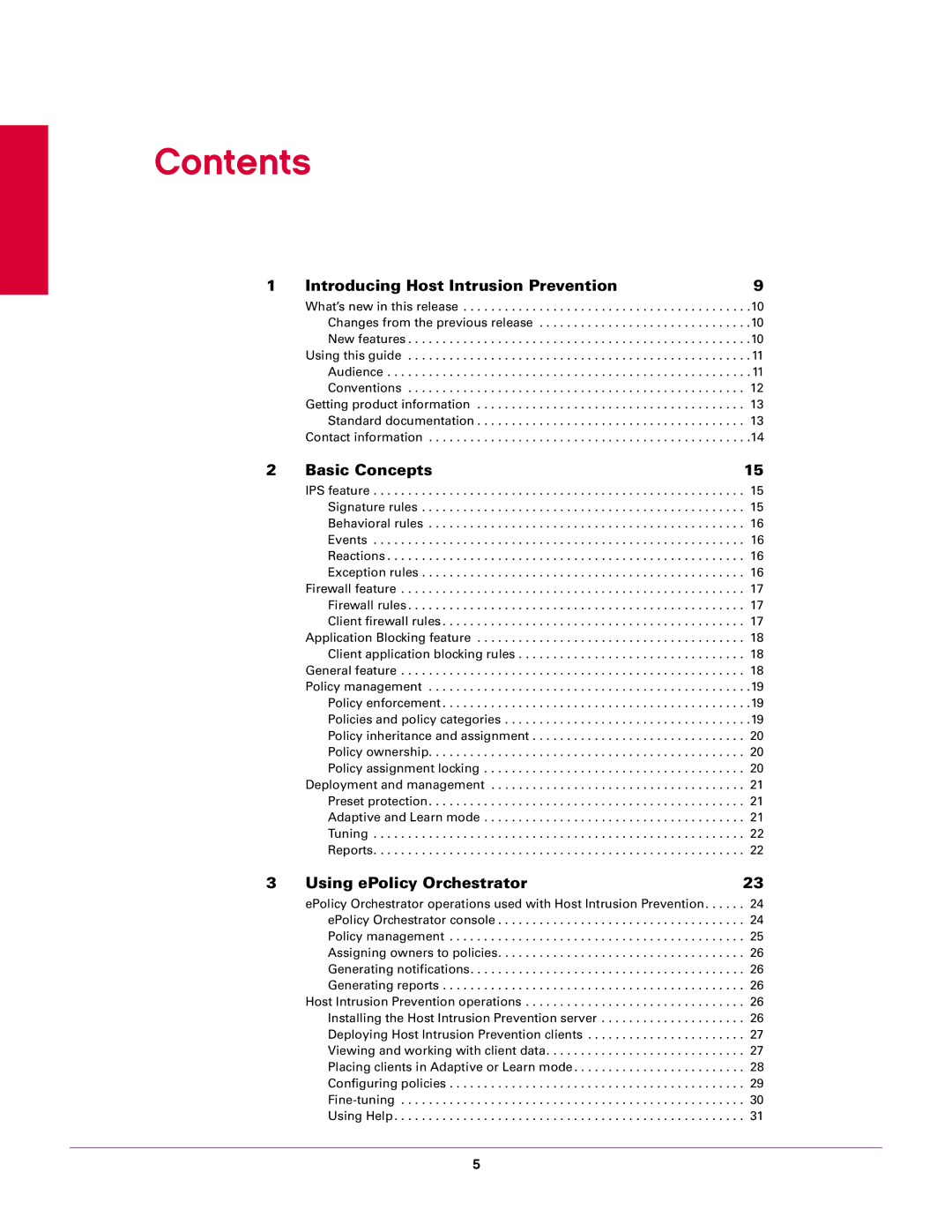

Contents

1 | Introducing Host Intrusion Prevention | 9 |

| What’s new in this release | . .10 |

| Changes from the previous release | . .10 |

| New features | . .10 |

| Using this guide | . . 11 |

| Audience | . . 11 |

| Conventions | . 12 |

| Getting product information | . 13 |

| Standard documentation | . 13 |

| Contact information | . .14 |

2 | Basic Concepts | 15 |

| IPS feature | . 15 |

| Signature rules | . 15 |

| Behavioral rules | . 16 |

| Events | . 16 |

| Reactions | . 16 |

| Exception rules | . 16 |

| Firewall feature | . 17 |

| Firewall rules | . 17 |

| Client firewall rules | . 17 |

| Application Blocking feature | . 18 |

| Client application blocking rules | . 18 |

| General feature | . 18 |

| Policy management | . .19 |

| Policy enforcement | . .19 |

| Policies and policy categories | . .19 |

| Policy inheritance and assignment | . 20 |

| Policy ownership | . 20 |

| Policy assignment locking | . 20 |

| Deployment and management | . 21 |

| Preset protection | . 21 |

| Adaptive and Learn mode | . 21 |

| Tuning | . 22 |

| Reports | . 22 |

3 | Using ePolicy Orchestrator | 23 |

| ePolicy Orchestrator operations used with Host Intrusion Prevention | . 24 |

| ePolicy Orchestrator console | . 24 |

| Policy management | . 25 |

| Assigning owners to policies | . 26 |

| Generating notifications | . 26 |

| Generating reports | . 26 |

| Host Intrusion Prevention operations | . 26 |

| Installing the Host Intrusion Prevention server | . 26 |

| Deploying Host Intrusion Prevention clients | . 27 |

| Viewing and working with client data | . 27 |

| Placing clients in Adaptive or Learn mode | . 28 |

| Configuring policies | . 29 |

| . 30 | |

| Using Help | . 31 |

5