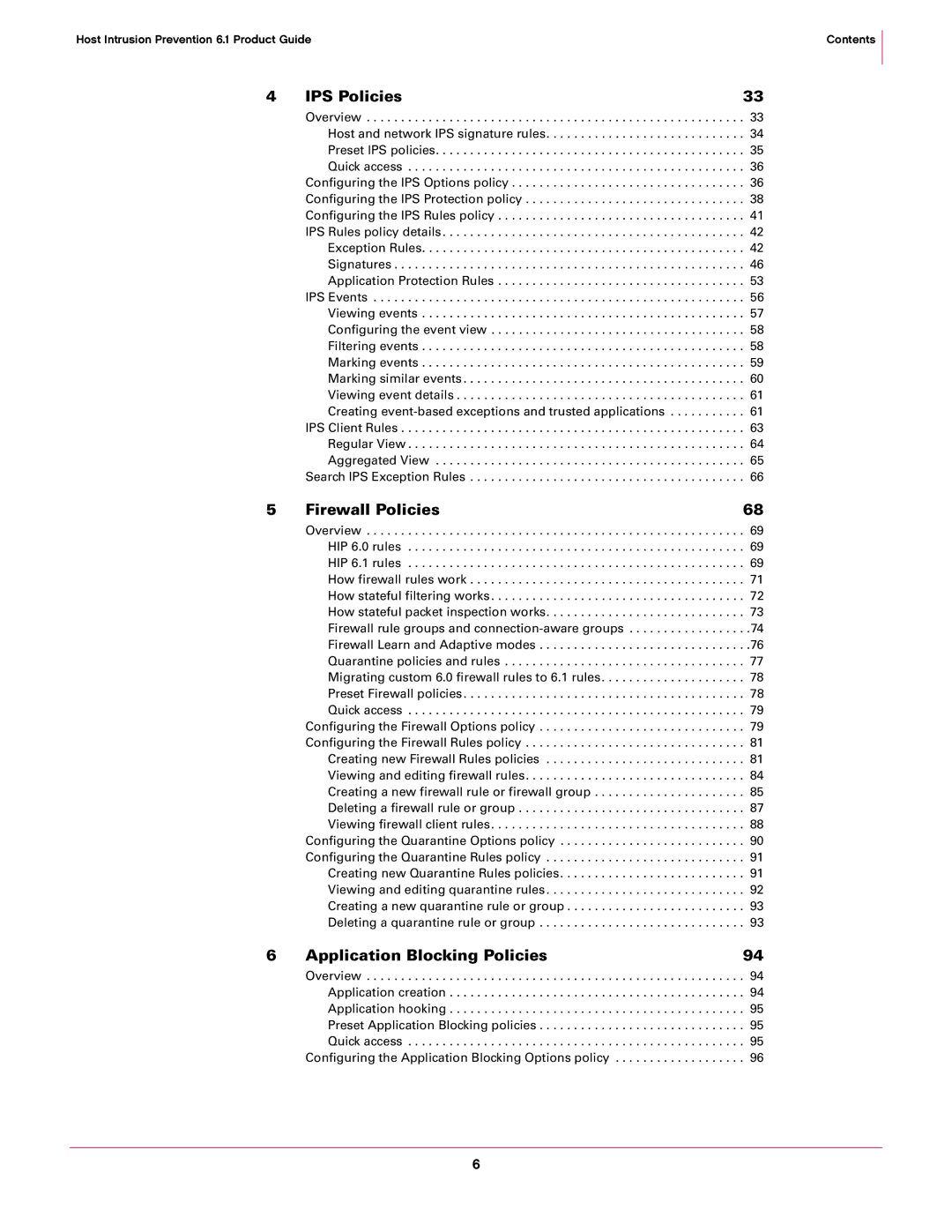

Host Intrusion Prevention 6.1 Product Guide | Contents |

4 IPS Policies | 33 |

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33 Host and network IPS signature rules. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34 Preset IPS policies. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35 Quick access . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36 Configuring the IPS Options policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36 Configuring the IPS Protection policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38 Configuring the IPS Rules policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41 IPS Rules policy details. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42 Exception Rules. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42 Signatures . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46 Application Protection Rules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53 IPS Events . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56 Viewing events . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57 Configuring the event view . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58 Filtering events . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58 Marking events . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59 Marking similar events . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60 Viewing event details . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61 Creating

5 Firewall Policies | 68 |

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69 HIP 6.0 rules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69 HIP 6.1 rules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69 How firewall rules work . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71 How stateful filtering works . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72 How stateful packet inspection works. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73 Firewall rule groups and

Configuring the Firewall Options policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79 Configuring the Firewall Rules policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 81 Creating new Firewall Rules policies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 81 Viewing and editing firewall rules. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84 Creating a new firewall rule or firewall group . . . . . . . . . . . . . . . . . . . . . . 85 Deleting a firewall rule or group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87 Viewing firewall client rules. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88 Configuring the Quarantine Options policy . . . . . . . . . . . . . . . . . . . . . . . . . . . 90 Configuring the Quarantine Rules policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91 Creating new Quarantine Rules policies. . . . . . . . . . . . . . . . . . . . . . . . . . . 91 Viewing and editing quarantine rules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92 Creating a new quarantine rule or group . . . . . . . . . . . . . . . . . . . . . . . . . . 93 Deleting a quarantine rule or group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

6 Application Blocking Policies | 94 |

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94 Application creation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94 Application hooking . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95 Preset Application Blocking policies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95 Quick access . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

Configuring the Application Blocking Options policy . . . . . . . . . . . . . . . . . . . 96

6