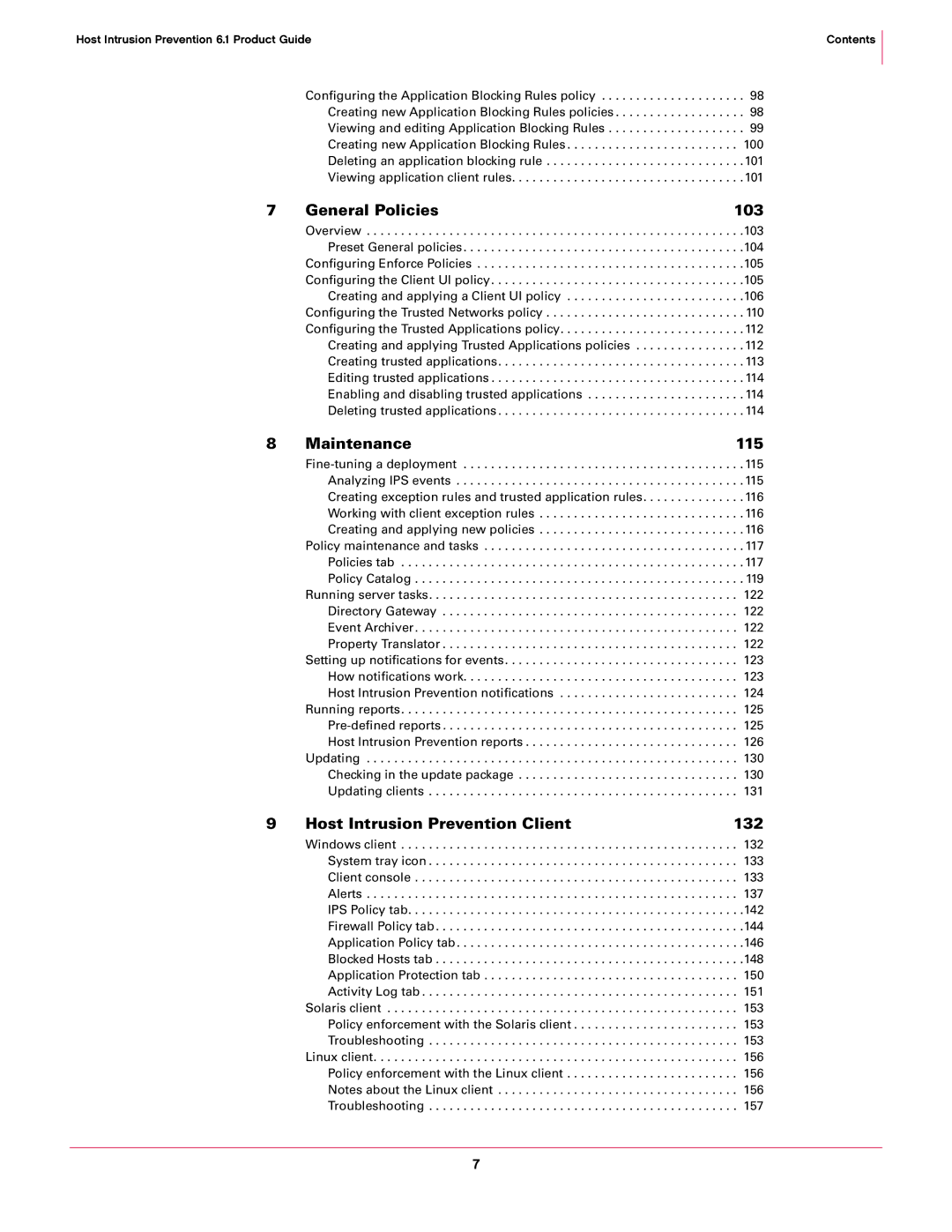

Host Intrusion Prevention 6.1 Product Guide | Contents |

Configuring the Application Blocking Rules policy . . . . . . . . . . . . . . . . . . . . . 98 Creating new Application Blocking Rules policies . . . . . . . . . . . . . . . . . . . 98 Viewing and editing Application Blocking Rules . . . . . . . . . . . . . . . . . . . . 99 Creating new Application Blocking Rules . . . . . . . . . . . . . . . . . . . . . . . . . 100 Deleting an application blocking rule . . . . . . . . . . . . . . . . . . . . . . . . . . . . .101 Viewing application client rules. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .101

7 General Policies | 103 |

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .103 Preset General policies. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .104 Configuring Enforce Policies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .105 Configuring the Client UI policy. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .105 Creating and applying a Client UI policy . . . . . . . . . . . . . . . . . . . . . . . . . .106 Configuring the Trusted Networks policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110 Configuring the Trusted Applications policy. . . . . . . . . . . . . . . . . . . . . . . . . . . 112 Creating and applying Trusted Applications policies . . . . . . . . . . . . . . . . 112 Creating trusted applications. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113 Editing trusted applications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114 Enabling and disabling trusted applications . . . . . . . . . . . . . . . . . . . . . . . 114 Deleting trusted applications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

8 Maintenance | 115 |

Policy maintenance and tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117 Policies tab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117 Policy Catalog . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119 Running server tasks. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122 Directory Gateway . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122 Event Archiver. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122 Property Translator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122 Setting up notifications for events. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123 How notifications work. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123 Host Intrusion Prevention notifications . . . . . . . . . . . . . . . . . . . . . . . . . . 124 Running reports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

9 Host Intrusion Prevention Client | 132 |

Windows client . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 132 System tray icon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133 Client console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133 Alerts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 137 IPS Policy tab. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .142 Firewall Policy tab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .144 Application Policy tab. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .146 Blocked Hosts tab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .148 Application Protection tab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150 Activity Log tab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 151

Solaris client . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 153 Policy enforcement with the Solaris client . . . . . . . . . . . . . . . . . . . . . . . . 153 Troubleshooting . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 153 Linux client. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156 Policy enforcement with the Linux client . . . . . . . . . . . . . . . . . . . . . . . . . 156 Notes about the Linux client . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156 Troubleshooting . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 157

7