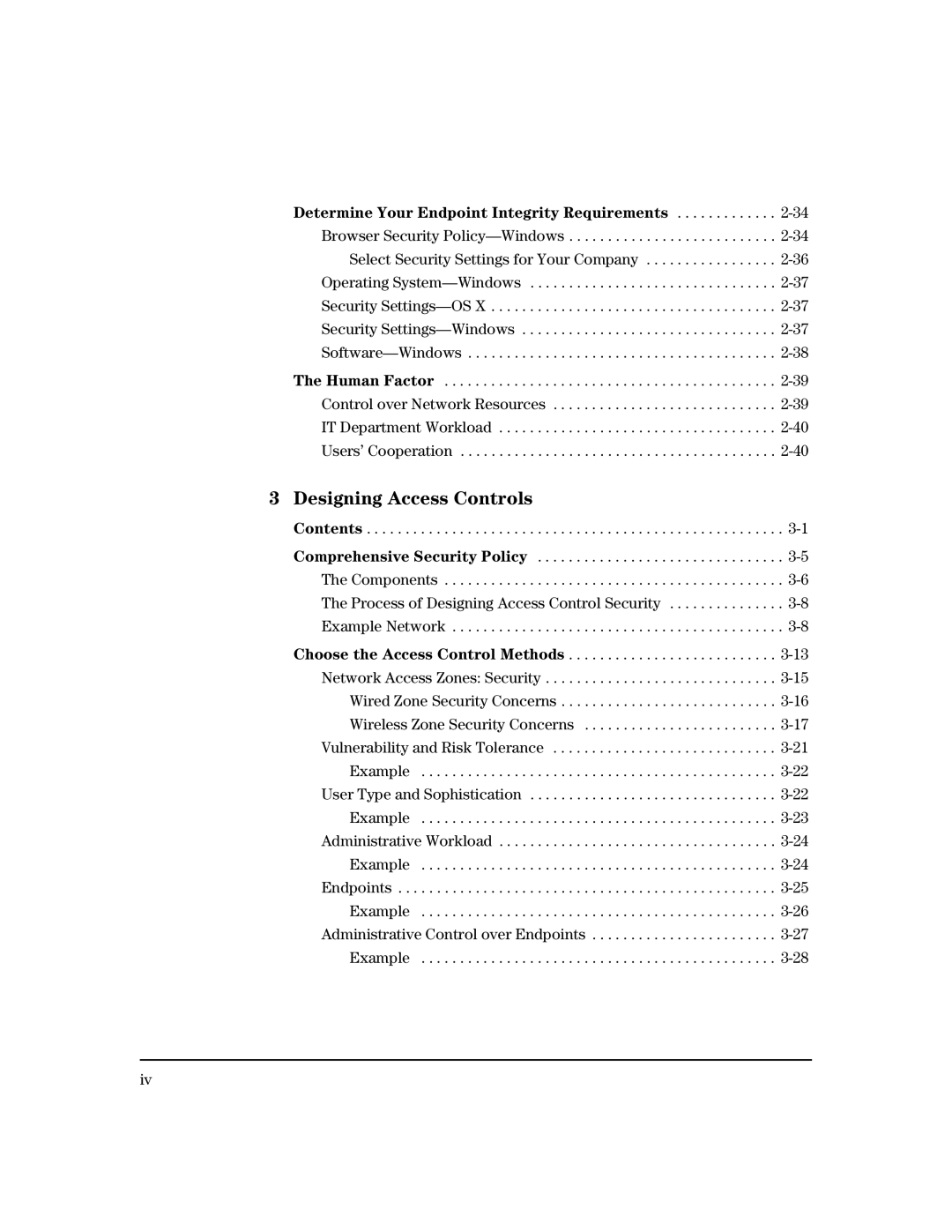

Determine Your Endpoint Integrity Requirements . . . . . . . . . . . . . 2-34

Browser Security

Select Security Settings for Your Company . . . . . . . . . . . . . . . . .

Operating

Security

Security

The Human Factor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Control over Network Resources . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

IT Department Workload . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Users’ Cooperation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3 Designing Access Controls

Contents . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Comprehensive Security Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

The Components . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

The Process of Designing Access Control Security . . . . . . . . . . . . . . .

Example Network . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Choose the Access Control Methods . . . . . . . . . . . . . . . . . . . . . . . . . . .

iv