Brief description of the SM2 monitoring system

Preface

Target group

Summary of contents

Volume 2 Analysis and Display of SM2 Monitored Data

Summary of contents

Changes made since the last version Preface

Changes made since the last version of the manual

SM2

Changes made since the last version

SHOW-ACTIVE/DEFINED-PARAMETER

SET-SERVICETIME-PARAMETER

SET/MODIFY-COSMOS-PARAMETER

SET-TASK-PARAMETER

SM2R1

Notational conventions

Notational conventions

SM2U1

Readme file Preface

Readme file

Overview

SM2 monitoring program

SM2

Overview SM2 monitoring program

Operating modes/users

SM2 operating modes

Nonprivileged users

Users

Operating modes/users SM2 monitoring program

Privileged users

Authorization table

Table of authorizations

Activating the monitoring task

Activating a monitoring task

USER-ADMISSION

Acquisition of monitored data

Acquisition of monitored data

Acquisition of monitored data SM2 monitoring program

BS2000

SM2 Measurement Status

Monitoring cycle

Monitoring cycle

Online monitoring cycle

Outputting and saving monitored data SM2 monitoring program

Outputting and saving monitored data

Outputting and saving monitored data

Uninterruptible clock resetting

Methods used for compressed output of monitored data

SM2 monitored variables SM2 monitoring program

SM2 monitored variables

Monitored variable Description

IOs

SM2 monitored variables

Memory

VM2000

Analyzing monitored data SM2 monitoring program

Analyzing monitored data

Performance expectations of the user

Interactive mode criteria

Performance expectations of the user

Batch processing criteria

Performance expectations of the user SM2 monitoring program

System monitoring

Using SM2 for system monitoring

Trend monitoring

System monitoring SM2 monitoring program Bottleneck analysis

Efficient DP system usage

Basic procedure for ensuring efficient DP system usage

Selecting hosts with SM2

Prerequisites for using SM2 in computer networks

14 SM2 in computer networks

SM2 in computer networks SM2 monitoring program

Standard SM2 output file

SM2 in computer networks

Users in a computer network

Screen output

Dynamic IO reconfiguration

SM2 monitoring programs

Overview SM2 monitoring programs

Monitored data on connection sets

Privileged SM2 monitoring programs

BCAM-CONNECTION

Remote

Local

Both

Examples of monitoring program definitions

Monitored data on the catalog management system

Monitored data on the channel load

CHANNEL-IO

Cosmos

Monitored data on disk access

Monitored data on the system for bottleneck analysis

Monitored data on DAB activities

Monitored data on lock requests

Monitored data on file access for selected disks

DISK-FILE

Monitored data on file migration

Monitored data on file access for selected files

Monitored data on access to global storage

Monitored data on volumes in global storage

Monitored data on Hiplex Mscf

Monitored data on Isam pools

Monitored data on communication between hosts

Monitored data on network devices

Monitored data on tasks

Monitored data on 3419/21 disk controllers under PCA

PCA

Monitored data on Posix

Monitored data on caches under User PFA

PFA

Responsetime

Monitored data on the Bcam pool

Example Calculating the time values

Example Responses to a /SHOW-FILE-ATTRIBUTES command

Connection-specific parameters

Examples of the Responsetime monitoring program

Servicetime

Monitored data on the service time

Global system and category-specific monitored data

Monitored data on SVC calls

SVC

Monitored data on TCP/IP connections

Task-specific monitored data

Task

Monitored data on UTM applications

Monitored data on locks

TLM

MODIFY-ACCOUNTING-PARAMETERS SET-RECORD-TYPE=UTMA

CPU shares of virtual machines

Nonprivileged SM2 monitoring programs

Monitored data on file access

Task

Operands

Starting and terminating SM2

Starting the program

Format

CPU-LIMIT =

Terminating the program

Monjv =

Monjv = *NONE

Overview of SM2 operation

Typical SM2 run SM2 operation

START-SM2 CALL-ADMINISTRATION-PART

Statements for SM2 adminstrators

Statements for SM2 administrators

Statements for defining monitoring programs

ADD-BCAM-CONNECTION-SET

INITIATE-COSMOS

Statements for outputting information

Statement for terminating the SM2 program

Function

Statements for SM2 administrators

ADD-BCAM-CONNECTION-SET

Add connection set for BCAM-CONNECTION monitoring

CONNECTION-TYPE =

CONNECTION-SELECTION =

CONNECTION-SELECTION = *BY-NEA-NAME

CONNECTION-SELECTION = *BY-PORT-NUMBER

HOST-SELECTION = *ANY

HOST-SELECTION =

HOST-SELECTION = *SPECIFIED

Add connection set for Responsetime monitoring

ADD-CONNECTION-SET

ADD-CONNECTION-SET

CONNECTION-SET = list-poss5 *CONNECTION

SET-DEFINITION =

SET-DEFINITION = *BY-CONNECTION

SET-DEFINITION = *EXCEPT-CONNECTION

CONNECTION-TYPE =

EVENT-NAME =

ADD-COSMOS-EVENT

Define events for monitored-data acquisition

ADD-COSMOS-EVENT

FILE-NAME = filename

ADD-FILE

Define file to be monitored

ADD-FILE

Scope =

ADD-ISAM-POOL

Define Isam pool to be monitored

ADD-ISAM-POOL

CAT-ID = *HOME-PVS

Scope = *USER

USER-ID = alphanum-name

CAT-ID =

CALL-ADMINISTRATION-PART

CALL-ADMINISTRATION-PART

Switch from evaluation part to administration facility

CALL-ADMINISTRATION-PART

CALL-EVALUATION-PART

Switch from administration facility to evaluation part

CALL-EVALUATION-PART

CALL-EVALUATION-PART

CHANGE-MEASUREMENT-PROGRAM

Type = *RESPONSETIME

Type = *SERVICETIME

Type = *ISAM

Type = *PERIODIC-TASK

CLOSE-LOG-FILE

CLOSE-LOG-FILE

Close SM2 output file

CLOSE-LOG-FILE

END

END

Terminate SM2 run

END

INITIATE-COSMOS

INITIATE-COSMOS

Prepare Cosmos monitoring program

INITIATE-COSMOS

Admit additional SM2 administrators

MODIFY-ADMINISTRATOR-ADMISSION

MODIFY-COSMOS-PARAMETER

MODIFY-COSMOS-PARAMETER

Modify parameters for Cosmos monitoring

MODIFY-COSMOS-PARAMETER

BUFFER-SIZE =

Title =

Title = *UNCHANGED

Title = c-string

NUMBER-OF-BUFFERS = *UNCHANGED

ADDITIONAL-INFO = *CONFIGURATION

BUFFER-SIZE = *UNCHANGED

NUMBER-OF-BUFFERS =

TASK-SELECTION =

Output = *WRAP-AROUND

Output = *TAPE

Output = *STREAM-TAPE

USER-ID = *NOT-SPECIFIED

Category =

Category = *NOT-SPECIFIED

USER-ID =

EVENT-SELECTION = *SPECIFIED

EVENT-SELECTION =

EVENT-SELECTION = *UNCHANGED

EVENT-SELECTION = *ALL-BY-ADD-COSMOS-EVENT

MEMORY-CLASS =

DAB-CACHE-ID =

DAB-CACHE-ID = *UNCHANGED

DAB-CACHE-ID = *ANY

TSKI-SWITCH = *TASK

TSKI-SWITCH =

TSKI-SWITCH = *UNCHANGED

TSKI-SWITCH = *ANY

MEASUREMENT-TIME = *UNCHANGED

Unload = *AT-MEASUREMENT-PROGRAM-STOP

Unload = *AT-SM2-STOP

MEASUREMENT-TIME =

Modify SM2 monitoring cycle

MODIFY-MEASUREMENT-PERIODS

SAMPLING-PERIOD = *UNCHANGED

ONLINE-PERIOD = *SAME-AS-OFFLINE

ONLINE-PERIOD = integer

SAMPLING-PERIOD =

Modify parameters for Responsetime monitoring

MODIFY-RESPONSETIME-PARAMETER

Definition = *2

Definition =

Definition = *UNCHANGED

Definition = *1

WAITTIME-BUCKETS =

TRANSACTTIME-BUCKETS =

TRANSACTTIME-BUCKETS = *UNCHANGED

TRANSACTTIME-BUCKETS = *STD-LIMITS

Task =

Define authorizations for nonprivileged users

MODIFY-USER-ADMISSION

MODIFY-USER-ADMISSION

File = *UNCHANGED

USER-ID = *ALL

Task = *INHIBIT

File =

Isam = *INHIBIT

Isam = *ALLOW

File = *STD

OPEN-LOG-FILE

Open SM2 output file

OPEN-LOG-FILE

BUFFER-OUTPUT = *NORMAL

BUFFER-OUTPUT =

BUFFER-OUTPUT = *IMMEDIATE

SET-NAME =

REMOVE-BCAM-CONNECTION-SET

Exclude connection sets from BCAM-CONNECTION monitoring

REMOVE-BCAM-CONNECTION-SET

REMOVE-CONNECTION-SET

REMOVE-CONNECTION-SET

REMOVE-CONNECTION-SET

SET-NAME = SET-NAME = *ALL

EVENT-NAME = *ALL

REMOVE-COSMOS-EVENT

Remove events from Cosmos monitoring parameters

REMOVE-COSMOS-EVENT

REMOVE-COSMOS-EVENT

FILE-NAME = FILE-NAME = *ALL

REMOVE-FILE

Remove files from File monitoring parameters

REMOVE-FILE

POOL-NAME = POOL-NAME = *ALL

REMOVE-ISAM-POOL

Remove Isam pools from Isam monitoring parameters

REMOVE-ISAM-POOL

CAT-ID = *ANY

Define hosts for SM2 statements and screen output

SELECT-HOSTS

111

Define BCAM-CONNECTION monitoring parameters

SET-BCAM-CONNECTION-PARAMETER

OUTPROC-BUCKETS =

INPROC-BUCKETS =

INPROC-BUCKETS = *STD-LIMITS

INPROC-BUCKETS = *UNCHANGED

Channels = Channels = *ALL

SET-CHANNEL-IO-PARAMETER

Define CHANNEL-IO monitoring parameters

SET-CHANNEL-IO-PARAMETER

SET-COSMOS-PARAMETER

SET-COSMOS-PARAMETER

Define Cosmos monitoring parameters

SET-COSMOS-PARAMETER

116

Title = C’COSMOS’

Tasks are selected by means of their job name

Tasks are selected by means of their category

EVENT-SELECTION = *ALL-BY-ADD-COSMOS-EVENT

121

Unload =

Devices = list-poss256 alphanum-name 2..4 with-wild

SET-DISK-PARAMETER

Define Disk monitoring parameters

SET-DISK-PARAMETER

Devices = list-poss8 alphanum-name

SET-DISK-FILE-PARAMETER

Define DISK-FILE monitoring parameters

SET-DISK-FILE-PARAMETER

Define PERIODIC-TASK monitoring parameters

SET-PERIODIC-TASK-PARAMETER

JOB-NAME = list-poss64 alphanum-name

SET-RESPONSETIME-PARAMETER

SET-RESPONSETIME-PARAMETER

Define Responsetime monitoring parameters

SET-RESPONSETIME-PARAMETER

RESPONSETIME-BUCKETS = *STD-LIMITS

CONNECTION-NUMBER = *1024

RESPONSETIME-BUCKETS = list-poss5 integer

WAITTIME-BUCKETS = *STD-LIMITS

SET-SERVICETIME-PARAMETER

SET-SERVICETIME-PARAMETER

Define Servicetime monitoring parameters

SET-SERVICETIME-PARAMETER

USED-DEVICES = USED-DEVICES = *NONE

SET-SYSSTAT-PARAMETER

Define Sysstat monitoring parameters

SET-SYSSTAT-PARAMETER

SET-TASK-PARAMETER

SET-TASK-PARAMETER

Define Task monitoring parameters

SET-TASK-PARAMETER

JOB-CLASS = JOB-CLASS = *NOT-SPECIFIED

TSN = TSN = *NOT-SPECIFIED

USER-ID = USER-ID = *NOT-SPECIFIED

JOB-NAME = JOB-NAME = *NOT-SPECIFIED

Devices = *NONE

Devices =

Devices = *ALL

Type = *ALL

SHOW-ACTIVE-PARAMETER

Output active monitoring parameters

SHOW-ACTIVE-PARAMETER

Type = *ISAM

SHOW-DEFINED-PARAMETER

SHOW-DEFINED-PARAMETER

Output defined monitoring parameters

SHOW-DEFINED-PARAMETER

Type = *DISK-FILE

SHOW-MEASUREMENT-STATUS

SHOW-MEASUREMENT-STATUS

Output monitoring status

SHOW-MEASUREMENT-STATUS

SHOW-SELECTED-HOSTS

SHOW-SELECTED-HOSTS

Output selected hosts

SHOW-SELECTED-HOSTS

Output status of SM2 system tasks

SHOW-SM2-STATUS

From = *ACTUAL

From =

From = integer

SHOW-USER-MEASURED-OBJECTS

SHOW-USER-MEASURED-OBJECTS

Output monitored objects and associated users

SHOW-USER-MEASURED-OBJECTS

Start monitoring program run

START-MEASUREMENT-PROGRAM

Type = *HSMS

Type = *DLM

Type = *GS

Type = *GSVOL

Type = *VM

Type = *TCP-IP

Type = *TLM

Type = *UTM

STOP-MEASUREMENT-PROGRAM

STOP-MEASUREMENT-PROGRAM

Terminate monitoring program run

STOP-MEASUREMENT-PROGRAM

Terminates the DISK-FILE monitoring program

Terminates the Sysstat monitoring program

Statements for selecting monitored data for screen output

Default values for statements

Statements for nonprivileged users

Statements for nonprivileged users SM2 operation

Statements for controlling reports

Statements for nonprivileged users

Statements for nonprivileged users SM2 operation

Input during monitoring

Starting report output

154

155

General statements

Break

Switch to system mode

Break

ADD-POOL

CHANGE-ISAM-STATISTICS

Include and exclude Isam pools

CHANGE-ISAM-STATISTICS

=*USER

=*NONE

Scope

= *HOST-SYSTEM

Select devices with monitored data

Device

Device

Disk ALL

Monitoring cycle

Terminate monitoring

Stats

File

Monitor files

Name

Request user help information

Help

Help

Output

Define output mode

Output

=CONTROLLED

Interval

Insert remarks

Remark

Remark

STD

Report

Select reports

Report

170

With SR2000, the GS and Gsvol reports are not available

Start output of selected reports

Restart

Restart

ADD-CACHE-ID

SELECT-DAB-CACHE

Select DAB cache

SELECT-DAB-CACHE

Cache

SELECT-PCA-CACHE

Select cache for PCA Device report

SELECT-PCA-CACHE

CACHE-ID=*ALL

Controller

SELECT-PCA-CONTROLLER

Select controllers for PCA Cache report

SELECT-PCA-CONTROLLER

SELECT-PERIODIC-TASK-PARAMETER

SELECT-PERIODIC-TASK-PARAMETER

OUTPUT-INFORMATION

Sort

=SERVICE-UNITS, CPU, IO, UPG, PAGING-READ

Select PFA cache

SELECT-PFA-CACHE

SELECT-PFA-CACHE

ADD-CONTROLLER-MN

SELECT-SYMMETRIX-CONTROLLER

Select Symmetrix controllers

SELECT-SYMMETRIX-CONTROLLER

REMOVE-CONTROLLER-MN

ADD-APPLICATION

SELECT-UTM-APPLICATION

Select UTM applications

SELECT-UTM-APPLICATION

Type =TASK

Output monitored objects

Start report output

Start

Start

Monitor Isam pools

START-ISAM-STATISTICS

START-ISAM-STATISTICS

POOL-NAME

Pool

TSN=

Status

Status

Terminate monitoring of Isam pools

STOP-ISAM-STATISTICS

STOP-ISAM-STATISTICS

Activating user task monitoring

BS2000 commands for activating user task monitoring

START-TASK-MEASUREMENT

Formats

Activating user task monitoring SM2 operation

TSN = *OWN

SVC-STATISTICS = *OFF

PCOUNTER-INTERVAL =

PCOUNTER-INTERVAL = *NONE

SVC-STATISTICS =

SC2 SC1 Maincode Meaning/guaranteed messages

Command return codes

File =*STD File =*BY-LINK-NAME

Attributes of the user-specific SM2 output file

Activating user task monitoring SM2 operation

Attributes of the SM2 output file

Writing to the SM2 output file

SM2 output file

Introduction

BLOCK-CONTROL-INFO= *WITHIN-DATA-BLOCK

SM2 output file SM2 operation

Managing the SM2 output file PAM output file

Opening and closing the SM2 output file

SM2 output file SM2 operation SAM output file

Examples

SM2 monitoring program examples

Examples SM2 operation

SM2 screen output

SM2 reports SM2 screen output

SM2 reports

Overview of the utilization of Symmetrix controllers for

Measurement Status

SM2 information screens

Displaying follow-up screens to information screens

Representation of values in SM2 output screens

SM2 information screens SM2 screen output

Cycle

Samples

Report name Identifiers

Output sequence

Output sequence

Monitoring information

SM2 reports ACF report

ACF report

Report output

Resource Utilization in Last Interval

Activity report

Activity report

Idle

CPU Utilization

TPR

SIH

IO’S PER SEC

PCS Data

Sract

Rdact

#-TASKS

Activity report SM2 reports

Tasks Current Task Type

SYS

IO-Q

Tasks in Scheduler Queues

#-ACT

CPU-Q

WS-WACT

Memory

NPP

WS-ACT

Response Statistics

Posix Data

Bcam Connection report SM2 reports

Bcam Connection report

Bcam Connection report

Category report SM2 reports

Category report

PAGING-IO 1/S

Category report

Category Name

CPU-TIME %

Task category

MIN MPL MAX MPL Weight

Category Queue report

Category Queue report SM2 reports

Category Queue report

Nadm

Task in Scheduler Queues

ACT

Wact

UPG

Category WSET-Report

Category Wset report

WS-ALL PPC

WS-WACT PPC

WS-ACT PPC

Channel report

Channel report

Program TYPE=*CHANNEL

Channel report SM2 reports Monitoring information

CMS report

CMS report

Multiprocessor systems

CMS report SM2 reports

Pageable

#-BMT

Resident

Userid QU

REQ. QU

SER. QU

Block QU

Scan

Items

Read

READ-LBN

SHARED-FILE /S

Responsetime MS

LOCAL-FILE /S

REMOTE-FILE /S

CPU report

CPU report

Stop %

Measured

Normed

DAB reports

DAB reports

Size

DAB report

DAB report SM2 reports

CACHE-ID

Write 1/S

DAB report

DAB Cache report SM2 reports

DAB Cache report

Sizefix

DAB Cache report

MOD

MED

FIRST-HP,LAST-HP

VSN / File

243

Device report SM2 reports

Device report

Other

Device report

Tape

Print

Activity

Volume

Device

Type

Active

Utilization

Disk File report SM2 reports

Disk File report

Program TYPE=*DISK-FILE

VSN

Disk File report

Write

Filename

Number Convert 1/S

DLM report

DLM report SM2 reports

Number Enqueue 1/S

Number Release Events 1/S

DLM report

Number Information 1/S

Number Grant Events 1/S

Privileged File Report

File reports

File reports SM2 reports

Outputting monitored data in the File reports

Wait

File reports

Check

Time

Global report

Global report

Unit

GS report

GS report SM2 reports

Partition

Gsvol report

Gsvol report

DEVICE-MN

Isam reports SM2 reports

Isam reports

Outputting monitored data in the Isam reports

Isam reports

FXD PGS

SM2 Memory Report SEL

Memory report

Memory report

SM2 Memory Report SYS

SYS-GLOB

Main Memory Frames

ONLY-Q

WR-Q

CL2

Paging Area Frames Total

Used

# Pages in Virtual Memory CL1

Reclaims

Faults Total

Memory report SM2 reports

1ST-READ

Transfers GS Read

Transfers Read

Shortages

Mscf report

Mscf report SM2 reports

Calls

Mscf report

Flow State AVG Time

Request with Reply AVG Time

AVG Wait

# Requests

#BYTES 1/IO

NET Device report

NET Device report

Device Type

NSM report SM2 reports

NSM report

NSM report

PCA reports SM2 reports

PCA reports

PCA reports

PCA Cache report SM2 reports

PCA Cache report

PCA Cache report

#CACH

PCA Controller report

PCA Controller report SM2 reports

CTL DEV

PCA Controller report

Device VSN

PCA Device report

PCA Device report SM2 reports

Device MN

Read H-RATE %

PCA Device report

CPU

PCS report

PCS report SM2 reports

Sract 1/SEC

DUR-RO 1/SEC

PCS report

Sqpln %

SQACT%

Program TYPE=*PERIODIC-TASK

Periodic Task report SM2 reports

TU+TPR

Periodic Task report

TYP

TSN

Userid

JOB-NAME

PFA reports

PFA reports

Cache MED

PFA Cache report

PFA Cache report SM2 reports

Cache ID

WR HIT

PFA Cache report

BLK Size

RD HIT

PFA Controller report SM2 reports

PFA Controller report

Controller Type 3419 3421 3860 Symmetrix

SEC NR

PFA Controller report

CTL MN

#DEV

Posix report SM2 reports

Posix report

SREAD/S, SWRITE/S, FORK/S, EXEC/S

Posix report

Rcache

Wcache

Responsetime report SM2 reports

Responsetime report

Program TYPE=*RESPONSETIME

Responsetime report

D016ZE04 SM2 Responsetime Category Cycle

TRANS. Time

CONN-TYPE

RESP. Time

Think Time

OUTPUT-LEN

NR. Inter

Rate 1/SEC

INPUT-LEN

Responsetime

Catgory Name

AVG

Rate

#INT

Shared PVS report

Shared PVS report

Shared PVS report SM2 reports Monitoring information

SUM

SVC report

SVC report

SVC

Symmetrix reports SM2 reports

Symmetrix reports

Symmetrix Controller report

Symmetrix Controller report

Controller MN

TOT HIT

Symmetrix Device report

Symmetrix Device report

Mnemonic name of the device

TCP/IP report

TCP/IP report

TCP/IP report SM2 reports Monitoring information

Occupations

TLM report

TLM report

Waiting Task

UTM reports SM2 reports

UTM reports

UTM report

UTM Report

APPLI-NAME

TAC-CL DDP # DS #DB-CALL # TSK # User

UTM report SM2 reports

UTM Application report

UTM Application report

Time in DB

Total Time

TOT Time with DB

Steps with DB

Asyn Conv

# Dial Steps

# Dial TA’S

Asyn TA’S

VM2000 report SM2 reports

VM2000 report

VM2000 report

Number of CPU’S

CPU Meas

Active Parameter

SM2 information screens

Active Parameter

CHANNEL-IO Parameter Channels

BCAM-CONNECTION-SET

SET-NAME

Connection

TASK-SELECTION

NUMBER-OF-BUFFERS

ADDITIONAL-INFO

Output

MEMORY-CLASS

EIA-SVC-NUMBER

IO-DEVICE

DAB-CACHE-ID

File Parameter Filename

DISK-FILE Parameter Devices

USER-ID JOB-NAME Responsetime Parameter Scope

Isam Parameter POOL-NAME

PERIODIC-TASK Parameter

LOG Tasks

Partner

Servicetime Parameter

CONNECTION-SET SET-NAME

SET-DEFINITION

Task Parameter Task Selection

Sysstat Parameter Devices

Defined Parameter

Defined Parameter

Measurement Status

General administration data

TSN of SM2 Primary Administrator

Measurement Status

Either

Privileged Measurements Defined

Secondary Administrator Allowed

Status data on additional functions

User Measurements Allowed

COSM+

Bcam

CHA-IO

CMS

Selected Hosts

Selected Hosts

Information on the selected hosts

Start Time

Status Table

Status Table

Task / SS

USE

Running

Ended

Abended

Modul

Reason

Create

Term

Isam Parameter Pool

User Measured Objects

User Measured Objects

By Task

Measuring USER-ID

Task Parameter Measured TSN

Measured USER-ID

Measuring TSN

Page

External storage utilization

System resource utilization by SM2

Method based on samples

CPU utilization

System resource utilization

Method based on monitoring cycle

Write task and I/O buffer

UTM monitoring program

System resource utilization User task statistics

Main memory utilization

Accuracy of the SM2 data

Inaccuracies resulting from marginal problems

Accuracy of the SM2 data

Causes of inaccuracies

Accuracy of the SM2 data Monitoring method inaccuracies

Device utilization

CPU utilization

Channel utilization

Measures for reducing the error sources

1 SM2 together with VM2000

Special applications

Special applications VM2000

VM2000 operation on /390 architecture

349

VM2000 operation on Risc architecture VM2000/SR

Servicetime monitoring values with Symmetrix control

Volume load with installed DRV

Channel load with BUS peripherals

Sample procedures

Sample procedures

353

354

355

356

357

358

359

360

Table of monitored variables

Variables reports

Reports on monitored variables

Monitored variables

363

Page

Response

Meaning

START-MEASUREMENT-PROGRAM Cosmos

NPC0055 Messages

NPC0061

LINK=COSFIL

NPC0068 Messages

WRAP-AROUND

NPC0074

NPS0002 Messages

NPS0015

NPS0025 Messages

NPS0033

Class

NPS0040

NPS0048

SW-MONITOR-ADMINISTRATION

NPS0053 Messages

NPS0065

NPS0502 Messages

NPS0515

BUFFER-LENGTH

NPS0521 Messages

Check and correct monitoring program definition

NPS0528

NPS0533 Messages

NPS0540

NPS0545 Messages

NPS0551

NPS0559 Messages

NPS0564

NPS0569 Messages

NPS0577

Macro returns &00

NPS0600 Messages

NPS3004

NPS3013 Messages

OPEN-MODE=EXTEND

NPS3021

NPS4139 Messages

NPS4310

NPS4317

NPS4354

NPS4553 Messages

NPS4652

NPS4801

SRMLNK.SM2.130

SM2

SM2U1

SM2R1 SYSLNK.SM2.130

MODIFY-MSG-FILE-ASSIGNMENT

Installation procedure

Installation

Activating the syntax file

Writing to the Dssm configuration file

Creating a new Dssm catalog

Loading and unloading the subsystem

Metasyntax

SDF syntax description

Data types

SDF syntax description Appendix Suffixes for data types

Metasyntax Representation Meaning Examples

SDF syntax description

GUIDANCE-MODE = *NO / *YES

Representation Meaning Examples

Data types Character set Special rules

Data type Character set Special rules

411

412

Product-version Input format Vnn.nann Period Single quote

414

Suffixes for data types Meaning

Suffixes for data types

Suffix Meaning

417

418

419

D.XYA ABD D.XYB BAF F.XYA BBF F.XYB

AB1

AB2

AAD

421

ISP syntax description Appendix

ISP syntax description

Format description

Length of the statements

ISP syntax description

Overview of SM2 statements

Overview of statements for the SM2 administrator

SM2 statements overview Appendix

SM2 statements overview

426

427

428

429

430

431

432

433

434

435

436

Activate and deactivate Isam pools

Switch to system mode

Overview of statements for the nonprivileged user

AppendixSM2 statements overview

Call user help functions

Define output mode

Terminate monitoring

Monitor files

Select cache area for PCA Device report

Select reports

Start output of selected reports

Select DAB cache area

Select PFA cache area

Select controllers for PCA Cache report

Start report output

Select Symmetrix controllers

Select UTM applications

Output monitored objects

Determine monitoring status

Monitor Isam pools

Deactivate all activated Isam pools

Activation

Mode

Activation decision

Caching

Background storage

Counting of I/O operations and their duration

Glossary Channels

Glossary

CPU time and CPU service units on SR2000

Deactivation, forced deactivation

DMS I/O operations

Glossary Dilation factor

Dwell time

Excp

firmware service time DCS

Expanded storage ES

Hiperfile concept

Hardware service time DCS

Hardware service time non-DCS

Glossary Global storage GS

Main memory

Glossary Interaction

Overall performance

Glossary Fault

Glossary Paging in BS2000

Path info

Paging I/O operations

Paging memory

Paging rate

Glossary Processor states

Risc mode

Response time

Glossary SDV Start Device

Service times definition DCS, I/O operations

Software service time non-DCS

Software service time DCS

Task queues

Time equivalent for the housekeeping performance

Transaction

Glossary Time equivalent for the productive performance

Glossary Virtual address space subdivision

Page

List of Figures

Page

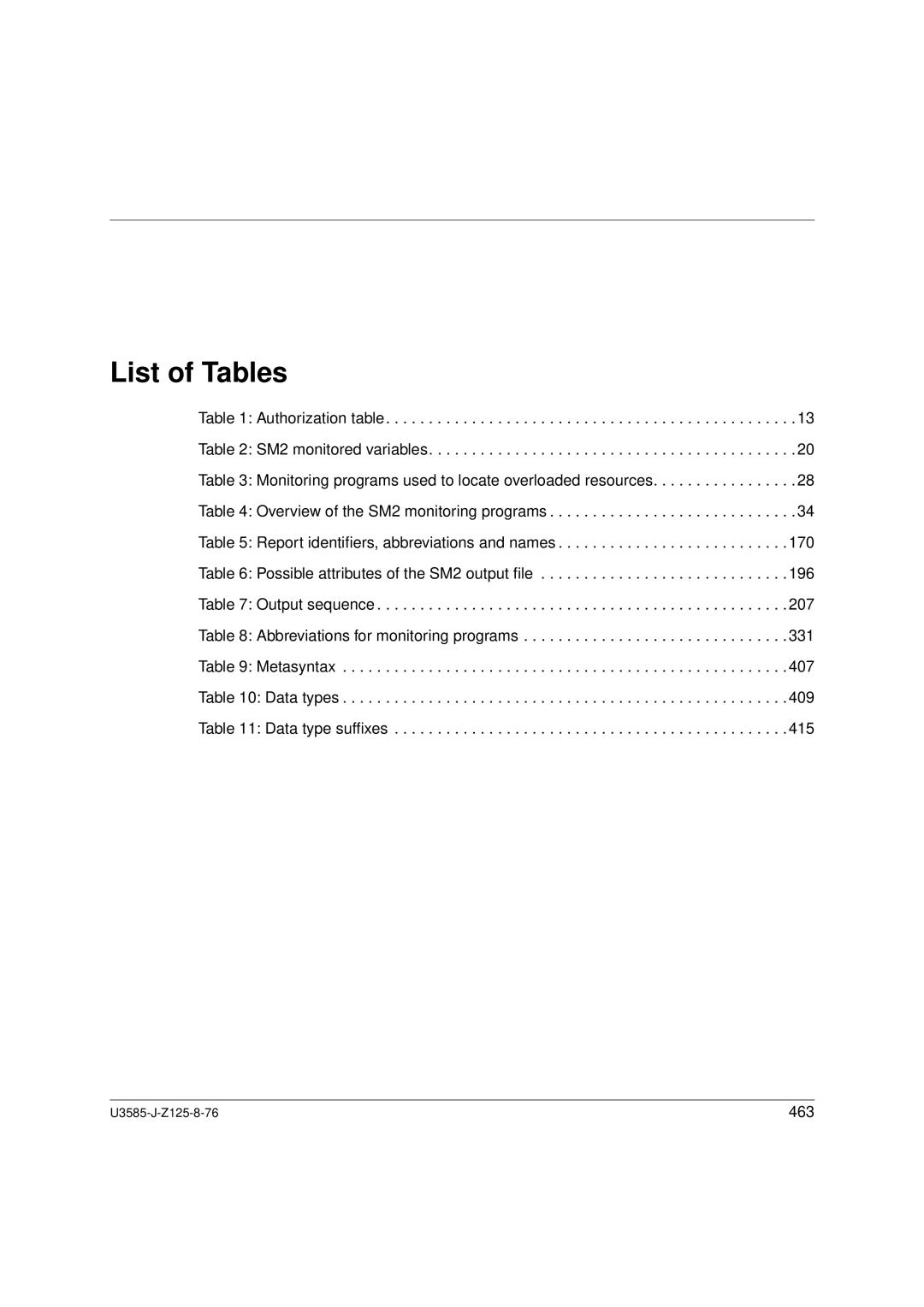

List of Tables

Page

BS2000/OSD-BC V3.0 DMS Macros

Related publications

BS2000/OSD-BC V3.0 Performance Handbook

Hiplex Mscf V2.0A BS2000/OSD Multiprocessor System

Related publications BS2000/OSD-BC

BS2000/OSD-BC System Installation User Guide

SM2-PA V2.0A BS2000/OSD SM2 Program Analyzer User Guide

Concepts and Functions User Guide

Related publications

Virtual Machine System User Guide

Generating and Handling Applications User Guide

13 BS2000/OSD-BC V4.0 Commands, Volume 1, a C User Guide

15 BS2000/OSD-BC V4.0 Commands, Volume 3, MOD-J R User Guide

17 BS2000/OSD-BC V4.0 Commands, Volume 5, SH-P Z User Guide

User Reference Manual

OSD-SVP SR2000 Operation and Administration User Guide

Related publications 18 BS2000/OSD-BC

SDF-P-BASYS V2.1A

Srdf

SHC-OSD V2.0A BS2000/OSD Symmetrix Host Component User Guide

Spool

Related publications 23 BS2000/OSD

Index

Index

Disk controllers with cache

File

Hiplex Mscf

DCS

Nonprivileged monitoring program

MIN MPL

Index

483

PGE task

485

SENSE-SDV

487

Index

489

Index

Contents

Contents

CLOSE-LOG-FILE

MODIFY-ADMINISTRATOR-ADMISSION

CALL-EVALUATION-PART

CHANGE-MEASUREMENT-PROGRAM

SHOW-ACTIVE-PARAMETER

SET-PERIODIC-TASK-PARAMETER

SET-RESPONSETIME-PARAMETER

SET-SYSSTAT-PARAMETER

SM2 screen output 201

PCA Controller report 276

401

339

361

365

Page

Edition August

Software Monitor Volume 1 Administration and Operation

Fax 0 89 6 36-4 04